5 月 25 日消息,卡巴斯基公司发布安全博文,表示在墨西哥、印度尼西亚和约旦发现 ShrinkLocker 勒索软件变种,现阶段仅针对组织、制造业等商用 PC,通过滥用 BitLocker 进行加密勒索。

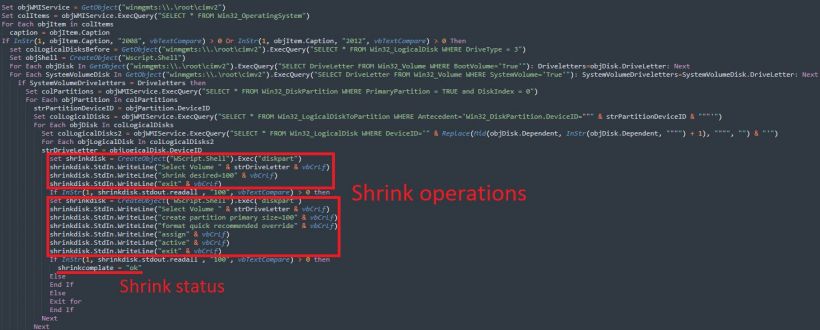

ShrinkLocker 的特别之处在于使用 VBScript(一种从 Windows 11 24H2 开始废弃的旧版 Windows 编程脚本)来识别主机 PC 使用的特定 Windows 操作系统。

恶意脚本会运行特定于操作系统的 BitLocker 设置,并在运行 Vista 或 Windows Server 2008 或更新版本的 PC 上相应启用 BitLocker。如果操作系统太老,ShrinkLocker 就会自动删除,不会留下任何痕迹。

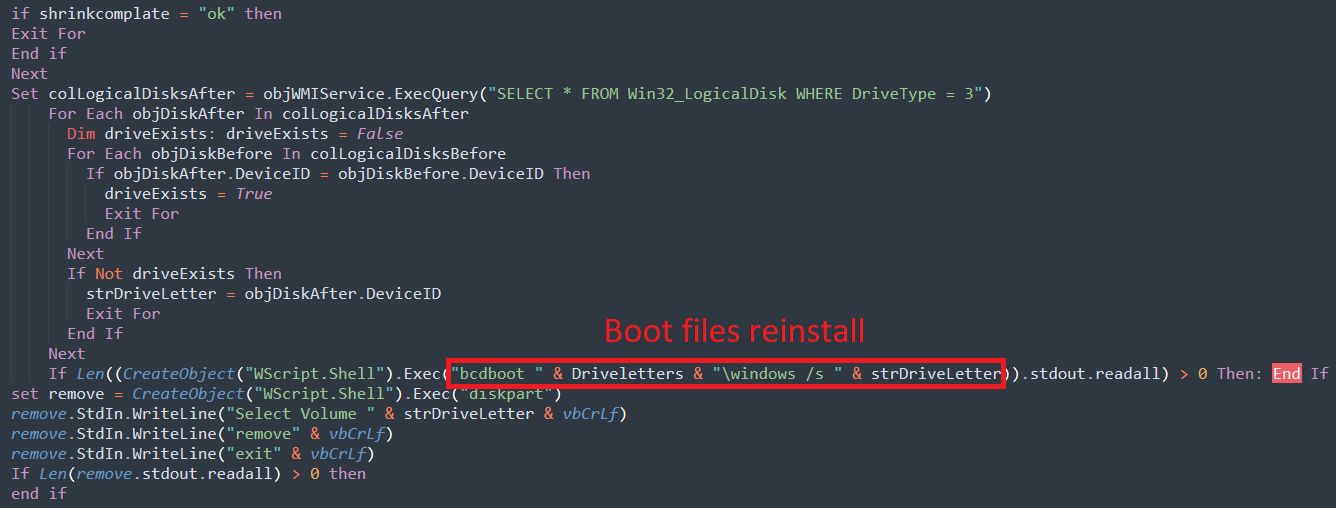

ShrinkLocker 会将所有硬盘分区缩小 100MB,并利用窃取的空间创建一个新的启动分区,将其命名为“Shrink”Locker。

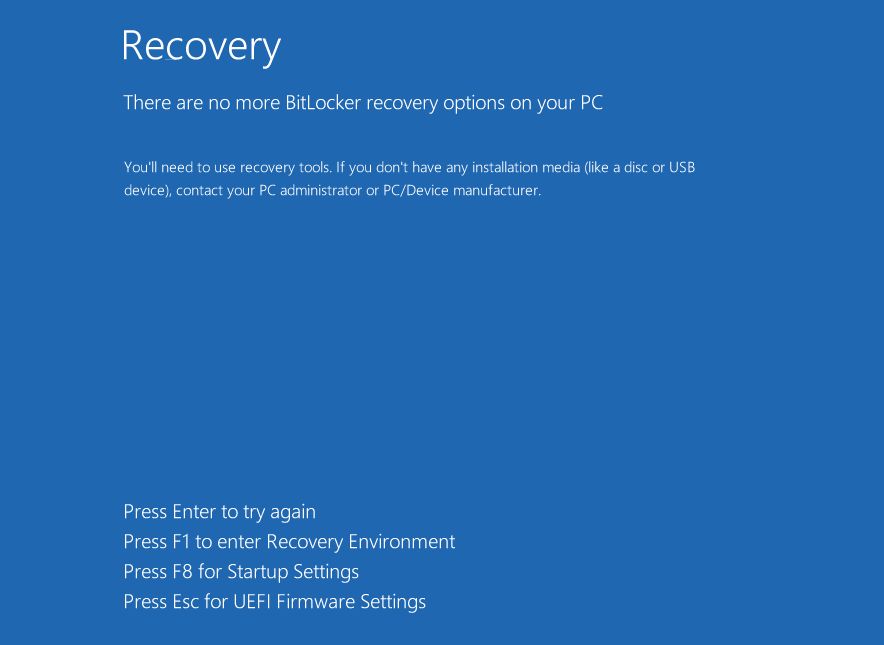

ShrinkLocker 还会删除所有用于保护加密密钥的保护器,使受害者以后无法恢复加密密钥。脚本会创建一个64个字符的随机加密密钥,并将其和有关计算机的其他信息发送给攻击者,删除存储 ShrinkLocker 活动的日志,最后强制关闭计算机,使用新创建的引导分区完全锁定和加密计算机上的所有磁盘。

设备一旦感染 ShrinkLocker 勒索软件,硬盘往往会“变砖”,卡巴斯基认为 ShrinkLocker 攻击的制造者必须“广泛了解”各种晦涩的 Windows 内部结构和实用程序,才能制造出几乎不留痕迹的攻击。

卡巴斯基的专家无法找到任何方法来识别攻击源或信息发送源,但他们确实在一台未配置 BitLocker 的受影响 PC 的单个硬盘上发现了 ShrinkLocker 脚本。

编者附上参考

New ShrinkLocker ransomware uses BitLocker to encrypt your files